反垃圾邮件网关-超级文档病毒识别技术

近期以来,文档病毒十分猖獗,各种恶意文档手法层出不穷,而很多杀毒软件在病毒识别方面,居于单一特征码方式,往往滞后不少。只要病毒稍微改动一点,就识别不到,很是让人烦恼,就算使用了收费的杀毒软件,也是一样有滞后,目前更新比较快的,就是bitdefender,mcafee,nod32以及卡巴,作为国际品牌,也就那么几家了。AgentTesla算法加密型文档,历经了3次不同的算法加密,而二代算法,是目前最长久的,从6月份到现在,一直持续有此算法的样本,但还是有不少杀软没法识别新的样本。鉴于这样的情况,我们经过了三个月的实战研究,成百上千病毒文档的综合分析,写出了属于自己的算法识别,目前从国外分享的最新样本看,全部都可以识别到,而部分新的样本,国内国外都是不少杀软没法识别。因为我们的算法,是居于行为,方式,多个条件同时判断,如果都满足,就认定为危险的行为。所以达到了零时识别。而不用去等某个特征码来识别是否为病毒。

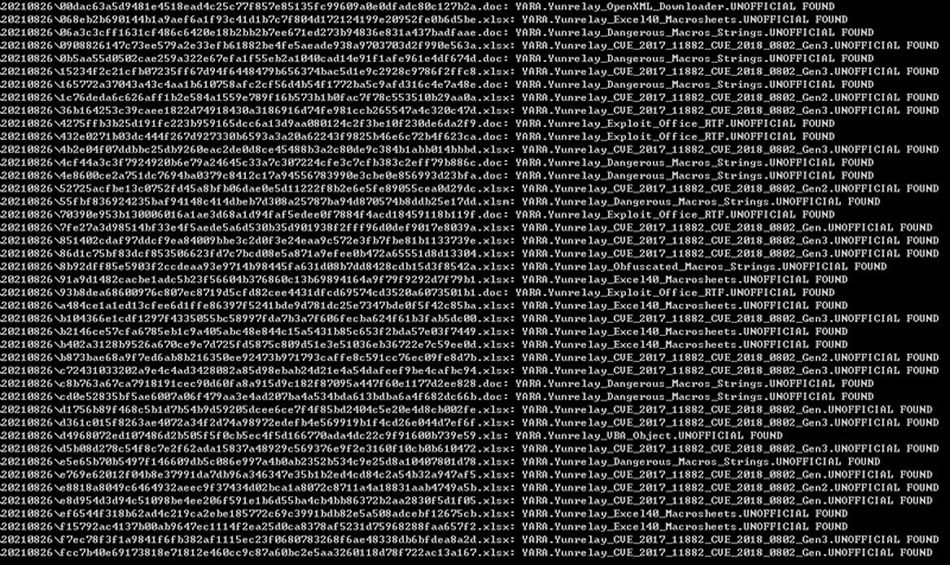

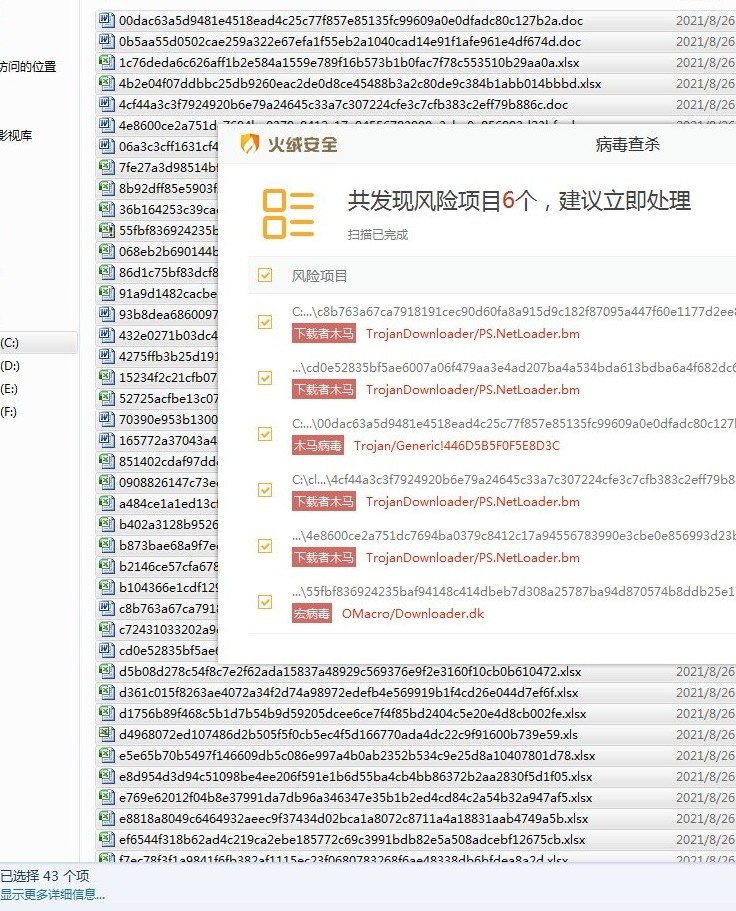

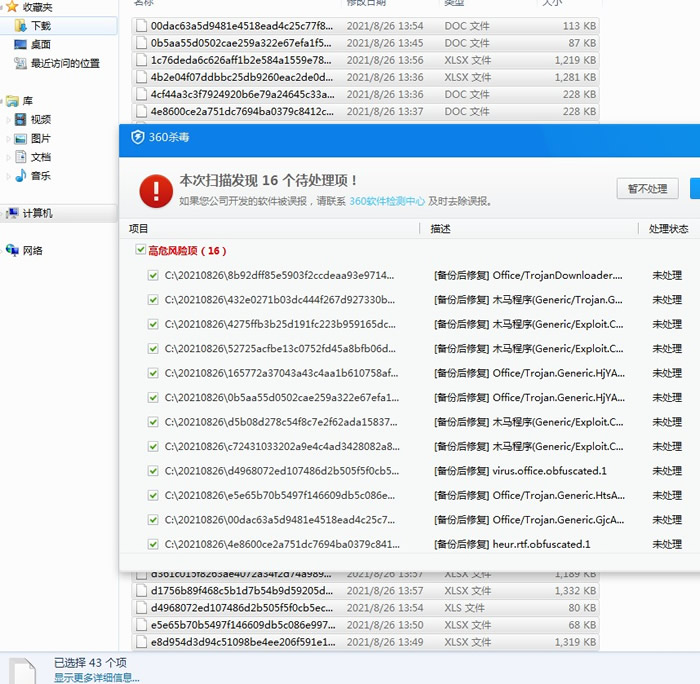

特别是对于HASH类的识别的,只要我文档打开多加个文字再保存,文件的HASH就变了,所以这种技术在杀毒上,是没用的,滞后的。而不少杀毒软件的原理,也就跟这个HASH差不多,所以病毒库没有这个HASH就没法识别。这种滞后的方式来应对积极的病毒集团,显然是不行的,所以很必有有特有的多特征码算法的识别技术,这样可以实现零时识别,样本怎么更新,都是能识别。今天我们从国外下载了最新的43个样本来挑战,我们的规则,全部识别到了,火绒只识别到了6个,而360在启用了云查杀,行为算法,QVM人工智能等等全开,也只是识别到了16个而已。

我们的杀毒机制,已经完美的对接到了我们的反垃圾网关中,所以对于文档型病毒,基本不用去担心,极少我们都识别不到的样本。目前算法差不多有十类,各种RTF利用型,XML远程下载执行型,OLE危险动作,危险宏动作,混淆行为,CVE-2017-1182;CVE-2018-0802,植入对象型,可疑密保型等等,都能识别到。

为了研究是否误判,我们还特定拿了1.56万个文档来掺杂检测,有误判的仅仅4个,基本是XML下载的那个,经过分析,文档确实是存在远程下载加载行为,而这个行为,在线加载数据,可能是恶意数据,可能也是某网站的动态数据,所以也可以算作是病毒行为。

- 上一篇:华夏幸福大量企业邮箱被盗号发送钓鱼邮件 [2021-8-28]

- 下一篇:浏览器不读取本地HOSTS文件问题 [2021-8-23]